26 Set Perché proteggere email: Human Firewall parte 3

“Non vi fermeranno pioggia, neve, gelo, indiani, difenderete con la vita il sacco postale…”

Questa frase attribuita al “giuramento” dei Pony Express americani nel 1860 è indicativa di quanto sia sempre stato importante importante proteggere la posta, ma già dal medioevo, per evitare che arrivassero a destinazione i corrieri che recapitavano i messaggi venivano uccisi o bloccati, impedendo il corretto svolgersi delle “comunicazioni”.

Comunichiamo tutti i giorni, ma lo facciamo bene?

Parlando di importanza della “comunicazione”, e di quanto sia ancora importante ai giorni nostri un sistema di comunicazione immediato e snello, è indicativo il fatto che la e-mail, pronipote elettronica della classica “posta”, sia continuamente attaccata dai cybercriminali, che si orientano anche verso altri sistemi (chat, Whatsapp, Messenger, etc) ma trovino molto più semplice attaccare le mail ed i loro destinatari.

Un recente report di Proofpoint evidenzia che il 99% degli attacchi cyber è innescato dal click di un utente, da un’interazione, e quale migliore interazione è attaccabile se non quella che si compie ormai tutti i giorni come un gesto meccanico: aprire la posta.

Questa tecnica è ancora molto più utilizzata delle altre perché comporta meno rischi, maggior possibilità di diffusione e soprattutto costi inferiori rispetto alla creazione di virus o ricerca di exploit zero-day (ne parliamo qui). E perché l’elemento umano, la persona che esegue il click sulla mail o sull’allegato, è uno dei fattori critici di un Sistema di Gestione delle Informazioni.

Parlando di competenze che devono avere gli Human Firewall abbiamo anche detto di come sia necessario prestare attenzione a mail sospette e verificarne l’originalità, ma sappiamo come proteggere le mail che mandiamo?

Che viaggio fa una email

Normalmente quando spediamo una mail noi pensiamo che arrivi sulla scrivania del destinatario senza problemi: da noi a lui… TAC.

Beh, magari vi stupirà, ma non è così: il viaggio di una mail potrebbe attraversare diversi paesi, anche dall’altra parte del mondo, e tutto in un formato completamente leggibile… il formato EML infatti è un semplice TXT leggibile con qualunque blocco note e contiene elementi preziosi per ogni hacker:

- il nostro account di posta e quello del nostro interlocutore

- il nostro server di spedizione

- eventuali altri dati aziendali messi nella firma

- il messaggio che vogliamo comunicare

si capisce quindi come un qualunque hacker che entri in possesso di una qualunque mail, possa eseguire operazioni di Social engineering, come spiegato nella precedente puntata.

Avete capito bene: Il messaggio

Sì, anche il contenuto del messaggio è perfettamente leggibile, se volete provare sui client di posta normalmente c’è la possibilità di vedere il messaggio nel formato in cui arriva originariamente (in Thunderbird nel menù “Visualizza” c’è la voce “Sorgente del messaggio”). Vedrete come contenga parecchie informazioni, compresi gli allegati che avete inviato.

E se il contenuto del messaggio magari contenesse informazioni riservate? Ad esempio il nostro fornitore che ci comunica la password di accesso al suo sito, oppure la password recuperata da un sito a cui non riuscivamo più ad accedere… tutte informazioni che gli hacker troverebbero utilissime, ve lo assicuro!

Un altro tipo di “attacco” è la modifica del messaggio, vi faccio un esempio con un caso realmente avvenuto: l’invio di una fattura tramite posta elettronica (non la “fattura elettronica” attuale).

Il cliente è abituato a ricevere un file allegato (normalmente un PDF) contenente la descrizione dei beni, il beneficiario del pagamento e probabilmente le coordinate bancarie su cui effettuarlo.

Un hacker potrebbe tranquillamente intercettare il messaggio:(ci sono server di posta “hackerati” o fittizi in tutto il mondo attraverso cui transitano, come abbiamo visto prima, i messaggi.

A quel punto entrando in possesso del file PDF allegato è possibile modificarlo e cambiare le coordinate bancarie, ottenendo il pagamento al posto del venditore.

Come proteggere email?

Non facciamo l’errore di rispondere: inviandola tramite PEC.

La PEC (Posta Elettronica Certificata) è solamente Certificata, non sicura. Recentemente sono state usate PEC per fare campagne di spam mirate (ad avvocati, commercialisti) fingendo di essere (social engineering/phishing) enti pubblici o colleghi, ed entrando in possesso di dati riservati di migliaia di persone. La PEC non protegge i dati, semplicemente certifica data e ora di spedizione e di ricezione da parte del destinatario tramite una Ricevuta. Esattamente come una mail normale l’account può essere sottratto e usato, e passa attraverso gli stessi server di posta delle mail tradizionali.

Quindi come si protegge?

La mail può essere protetta in due modi: crittografando il messaggio e gli allegati o utilizzando una firma digitale, ma con due effetti differenti.

Firma digitale

La firma digitale apposta al documento dichiara che il documento non è stato modificato ed è conforme (rispetta il principio di “non ripudiabilità” richiesta dalla normativa) oltre a far riconoscere il mittente con un certificato personale sicuro e riconducibile allo stesso.

La firma digitale però non garantisce la segretezza del documento, quindi chiunque ne entri in possesso può leggerlo, ottenendo in certi casi anche una copia firmata del documento stesso (in certi casi magari anche peggio che se non lo fosse).

Crittografia

Fin dal 1991 (grazie a Philip Zimmermann) esiste un programma gratuito chiamato PRETTY GOOD PRIVACY (PGP); diventato uno standard, permette di mantenere la privacy e la sicurezza dei dati personali in formato elettronico. PGP è un programma di crittografia che garantisce ad esempio la sicurezza della posta (oltre ad altro). Il software implementa un sistema di crittografia misto a chiavi pubbliche, a chiavi private e l’hashing MD5. Una versione Open di PGP per Windows è presente qui.

Molti programmi di posta possono integrare plugin o estensioni per gestire la crittografia PGP. In Thunderbird ad esempio esiste la possibilità di integrare specifici protocolli (leggere qui)

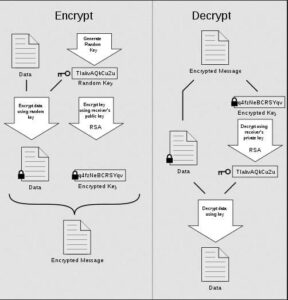

Il funzionamento dei messaggi crittografati è molto semplice:

- l’utente A vuole spedire all’utente B un messaggio

- tramite un sistema di criptazione protegge il messaggio (che diventa illeggibile) utilizzando una chiave K casuale che invia all’utente B

- la chiave K viene inviata però cifrata con una chiave pubblica, insieme al messaggio cifrato

- in questo modo solo B può, con la propria chiave Privata, recuperare la chiave K ed usarla per decifrare il messaggio

Ogni utente possiede quindi due chiavi, una privata (da mantenere sul proprio dispositivo) e una pubblica che deve essere comunicata ai corrispondenti.

Logicamente questo sistema impedisce la lettura del messaggio ed è da considerarsi sicuro, ma viene utilizzato solamente da una minima parte degli operatori che giornalmente scambiano e-mail, impedendo quindi la diffusione di una pratica sicura per il mezzo di comunicazione più conosciuto al mondo.