26 Nov Un nuovo attacco hacker basato sulla credibilità… e sulla creduloneria

Partiamo dai fatti

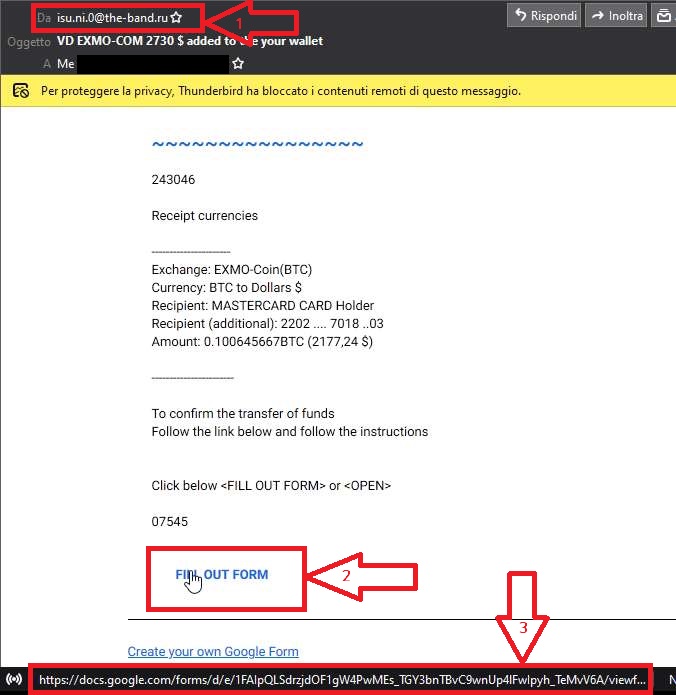

Questa mail l’ho ricevuta io, realmente, vorrei analizzarla con voi:

Una ipotetica azienda vuole “regalarmi dei bitcoin” (strano di solito non mi regala mai niente nessuno!) chiedendomi solamente di mettere il mio account dentro ad una form di Google… wow, non ci potevo credere!

E infatti non ci ho creduto. Analizziamo subito 3 elementi SOSPETTI (indicati con le frecce rosse in figura)

1- mi scrivono dalla Russia

Da una azienda che nemmeno sapevo esistesse (d’altronde è russa), indicando una carta di credito che non ho.

2- mi chiedono di riempire i dati di conferma su un form di Google

Ma quale banca o azienda farebbe passare i dati bancari da Google?

3- come vedete infatti vengo portato ad un link di Google forms

Questa serie di attacchi sfrutta le classiche regole del social engineering, ma anche un po’ di sprovvedutezza dell’utente.

Io al massimo posso porre rimedio cercando di darvi le armi per poter fronteggiare questi attacchi e non cadere nel tranello, considerando che questa è ancora una di quelle “fatte male“.

Ne esistono di più complesse dove il sito di destinazione è assolutamente “replicato” da quello della vera azienda.

Qual’è il trucco di questo nuovo attacco hacker (se c’è) e come funziona?

Questi attacchi sono conosciuti come attacchi di account takeover e phishing, spear phishing o smishing che cercano di ottenre le credenziali semplicemente CHIEDENDOLE.

Giocano su 3 elementi “psicologici” come ogni tattica di Social Engineering:

- REPUTAZIONE: essere ospitati sotto un dominio di Google evita il rilevamento da parte dei filtri anti-phishing basati sulla reputazione, Google è probabilmente il dominio più riconoscibile che esista. E il nostro browser avrà probabilmente tutti i domini di google.com in whitelist, sono i primi che sblocchiamo su qualunque browser per fare le prime ricerche.

- FIDUCIA: il dominio “google.com” ci dà fiducia su quanto stiamo cliccando. È abbastanza normale vederlo ogni giorno tra gli strumenti che normalmente usiamo, fosse anche solo per una ricerca o una mappa, ormai è diventato “di casa” sui nostri PC. Ma questa fiducia “senza controllo” potrebbe costarci cara.

- CORRETTEZZA: molte volte i tentativi di truffa fanno leva sul typosquatting, una forma di cybersquatting che si basa su errori di battitura digitando un indirizzo nel browser. Ma quando quell’URL è docs.google.com ed è scritto correttamente la si considera una garanzia (ha persino l’https del certificato SSL e il lucchetto risulta verde).

La beffa

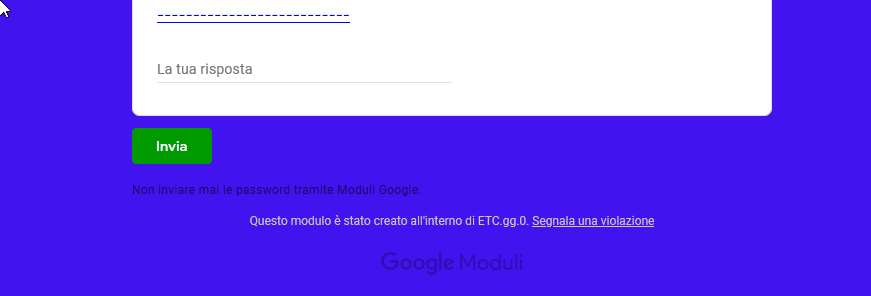

È anche stato spiritoso scoprire che nei moduli usati per il recupero delle credenziali viene inserita anche un’avvertenza nel piede che reca: “Non inviare mai le password attraverso i moduli di Google”. Questo avviso viene aggiunto automaticamente da Google ad ogni modulo Forms creato.

Ma guardate la scelta dei colori fatta per metterlo BENE IN EVIDENZA 🙂

Ma ci sono altri segnali che destano sospetti

- il pulsante finale che chiede di inviare le credenziali non di fare un login;

- il campo password non è nascosto da asterischi;

- il campo OPEN contiene un link che fa scaricare un programma (???);

Segnali evidenti per un tecnico, ma non così evidenti per l’utente medio, tanto da poter riuscire a portare avanti un attacco se non si presta attenzione.

È probabile che gli aggressori abbiano usato elenchi di mail o usato precedenti data breach per ottenere le informazioni di contatto (e-mail e numeri di telefono). O avere avuto accesso a indirizzari di siti, servizi o amici che inconsapevolmente sono stati hackerati.

La prima difesa

Non dovremmo dare per scontato che Google sia sicuro sotto ogni fronte. Purtroppo come molte piattaforme online, mette a disposizione strumenti che possono essere usati da malintenzionati per truffarci.

Potrebbe capitare lo stesso ordinando da Amazon e non ricevendo la merce. O prenotando un volo o un concerto e non trovare il posto perché era un biglietto falso.

Queste aziende non possono garantire la sicurezza su tutti i fronti, soprattutto quando offrono servizi così open senza entrare nel controllo di ogni documento, violando la privacy di milioni di utenti.

La prima linea di difesa deve essere sempre quello che noi abbiamo sempre chiamato Human Firewall (in questo articolo) ed aggiornarsi costantemente sulla sicurezza, aumentando la nostra competenza e consapevolezza.