09 Apr A volte ritornano… ma non sono uguali

Ne avevamo già parlato (clicca qui per leggere il nostro articolo precedente) ma si ripresenta con altre forme, molto più complesse ed evolute.

Questa volta si chiama LockTheSystem: è un nuovo ransomware che si sta diffondendo in Italia con una campagna mail ben congegnata.

Anche stavolta i messaggi di posta sono scritti in italiano quasi perfetto e fanno riferimento alla mancata consegna di un pacco da parte di un corriere/servizio postale. Potrebbe trattarsi di una variante del ransomware PROM o di Thanos, ma non ci sono ancora abbastanza evidenze da parte del CertAgid su questo (clicca qui per approfondire).

La mail che sta girando contiene in allegato un archivio compresso al cui interno è presente uno script JS con funzione di dropper, che scarica un file eseguibile da un server remoto.

Quest’ultimo è in realtà un eseguibile autoscompattante in formato PE scritto in linguaggio .NET che carica alcune stringhe di esecuzione nella memoria del sistema vittima.

Queste stringhe terminano una serie di processi di sistema attivi e in esecuzione:

- lsass.exe

- svchst.exe

- crcss.exe

- chrome32.exe

- firefox.exe

- calc.exe

- mysqld.exe

- dllhst.exe

- opera32.exe

- memop.exe

- spoolcv.exe

- ctfmom.exe

- SkypeApp.ex

e lanciano alcuni servizi di rete mediante il comando net.exe:

- start Dnscache /y

- start FDResPub /y

- start SSDPSRV /y

- start upnphost /y

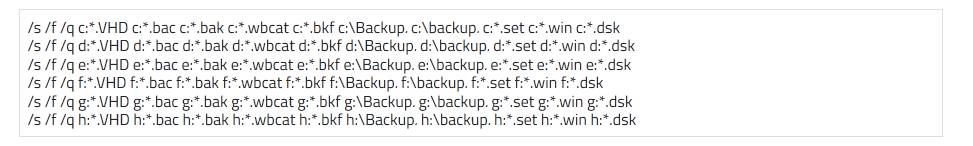

Altri dettagli li potete trovare nel documento dagli analisti del CERT-AgID, ma quello che vogliamo evidenziare noi è che il ransomware cancella tutti i file di copia.

Ecco un esempio

Ed esegue il comando PowerShell:

Get-WmiObject Win32_Shadowcopy | ForEach-Object { $_Delete(); }

che cancella tutte le copie shadow di Windows per impedire alla vittima di ripristinare i propri files, che a questo punto vengono criptati.

Come si legge nel documento, durante l’esecuzione riesce ad eludere anche i sistemi di debug e di blocco nascondendosi alle rilevazioni e terminando anche i loro processi.

Completata la criptazione, ogni file avrà estensione .y9sx7x e verrà mostrata sul desktop la classica nota di riscatto con i contatti dell’autore dell’aggressione.

Difese

Ovviamente il CERT-AgID ha già fornito le istruzioni per integrare i sistemi di protezione, ma sicuramente il migliore (e l’ultimo) baluardo di difesa siamo sempre noi, osservando le tradizionali buone norme di comportamento che ci hanno permesso di arginare il pericolo tutte le altre volte:

- prestare sempre attenzione quando si ricevono e-mail sospette o da sconosciuti;

- aggiornare sistemi ed applicazioni per correggere le vulnerabilità;

- effettuare un backup dei dati e custodirlo offline o su cloud;

- evitare di aprire gli allegati (exe o contenenti macro).

Come sempre però il fattore umano può rappresentare l’anello debole e la consapevolezza di questo deve stimolarci e farci lavorare sul nostro motto: